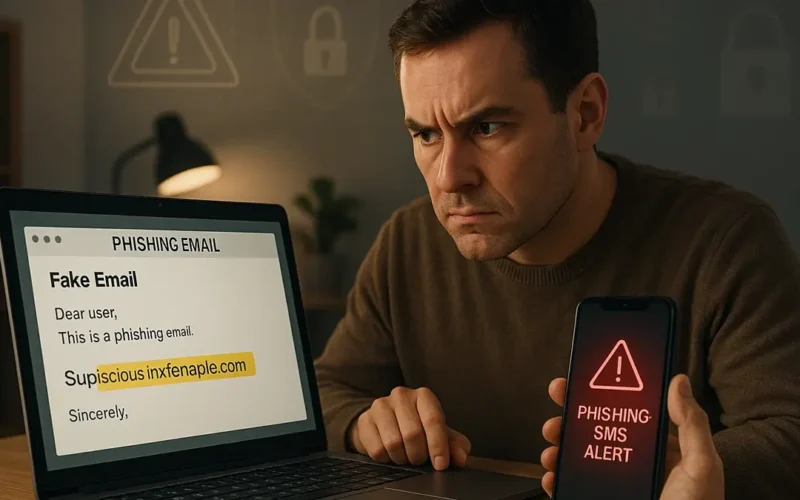

Il phishing è una tecnica di ingegneria sociale usata da criminali informatici per ottenere informazioni sensibili (password, numeri di carta, dati personali) convincendo la vittima a rivelarle o a effettuare azioni dannose. Negli ultimi anni il phishing si è evoluto e oggi coinvolge e‑mail, SMS (smishing), chiamate vocali (vishing), messaggi su social e persino pagine web false che imitano servizi reali. Comprendere i meccanismi del phishing è fondamentale per prevenirlo e limitarne i danni.

Tipi principali di phishing

- Spear phishing: attacco mirato a una specifica persona o azienda, studiando il bersaglio per aumentare la credibilità.

- Whaling: forma di spear phishing che prende di mira figure di alto profilo (es. CEO, CFO).

- Clone phishing: una e‑mail legittima viene copiata e modificata per includere link o allegati malevoli.

- Smishing e vishing: phishing via SMS o chiamate telefoniche.

- Pharming: manipolazione delle risposte DNS o pagine web per reindirizzare un utente a un sito fasullo, senza che il link sembri sospetto.

Come funziona (a livello generale)

Gli attaccanti combinano aspetti tecnici e psicologici. A livello psicologico sfruttano urgenza, autorità, curiosità o paura (“Il tuo account sarà chiuso”, “Hai ricevuto un pagamento”): tali leve spingono la vittima ad agire senza riflettere. A livello tecnico impiegano e‑mail contraffatte, domini simili (typosquatting), siti che imitano l’aspetto di servizi legittimi, allegati con malware, e link che portano a moduli di furto di credenziali.

È importante sottolineare che esporre le metodologie dettagliate di attacco sarebbe pericoloso: qui ci concentriamo su come riconoscere indicatori e come difendersi.

- Come riconoscere un sito di phishing: guida completa

- Cosa è necessario affinché un attacco phishing abbia successo?

- Differenza tra phishing e spear phishing per aziende

Indicatori comuni di phishing

- Mittente sospetto: domini simili ma non identici (es. @nomesocietà.com vs @nomesocieta‑secure.com).

- Errori grammaticali o ortografici: molti messaggi fraudolenti contengono errori o frasi insolite.

- Richieste urgenti o minacciose: pressioni per agire subito.

- Link con URL mascherati: il testo può mostrare un dominio familiare ma il link reale punta altrove.

- Allegati inattesi: file eseguibili, macro in documenti Office, o PDF con link.

- Richieste di informazioni sensibili: legittime aziende raramente chiedono password o dati personali via e‑mail.

- Saluti generici: mancanza di personalizzazione quando dovrebbe esserci (es. “Gentile cliente”).

Difesa per gli utenti individuali

- Diffida dei link: passare il cursore sul link per verificare l’URL; non cliccare link sospetti.

- Verifica del mittente: controllare l’indirizzo e non solo il nome visualizzato.

- Autenticazione a due fattori (2FA): abilitarla ovunque possibile per ridurre il valore di credenziali compromesse.

- Aggiornamenti e antivirus: mantenere sistemi e applicazioni aggiornati e usare soluzioni antivirus/antimalware affidabili.

- Backup regolari: per ridurre l’impatto di incidenti.

- Educazione personale: imparare a riconoscere segnali di phishing e non condividere informazioni sensibili via canali non sicuri.

Difesa per le organizzazioni

- Formazione periodica: campagne di awareness, training obbligatori e test simulati (con autorizzazione interna) per insegnare ai dipendenti come riconoscere e segnalare phishing.

- Policy e procedure: definire chiaramente come gestire richieste di trasferimenti di denaro, cambi beneficiari, o informazioni sensibili, includendo verifiche multilivello.

- Protezione e‑mail: implementare filtri anti‑phishing/anti‑spam, autenticazione e‑mail (SPF, DKIM, DMARC) per ridurre la falsificazione del mittente.

- Controllo dei domini: monitorare e registrare domini simili al proprio brand per prevenire typosquatting.

- Segmentazione di rete e principle of least privilege: limitare l’accesso ai dati sensibili ai soli ruoli che ne hanno bisogno.

- Soluzioni EDR e SIEM: endpoint detection & response e sistemi di gestione degli eventi per individuare attività sospette.

Rilevamento e risposta agli incidenti

- Segnalazione interna: canali chiari e veloci per i dipendenti che sospettano phishing.

- Analisi rapida: isolare sistemi compromessi, cambiare password e revocare sessioni.

- Forensics e tracciamento: analizzare gli indicatori (IP, URL, hash degli allegati) per comprendere l’attacco e prevenirne la ripetizione.

- Comunicazione: informare le parti interessate e, se necessario, clienti/autorità competenti rispettando le normative sulla protezione dei dati (es. notifiche di breach).

- Lezioni apprese: aggiornare policy e formazione sulla base dell’incidente.

Aspetti legali ed etici

Il phishing è reato in molte giurisdizioni: include frode informatica, accesso indebito e furto di identità. Organizzazioni e singoli devono operare entro la legge; qualsiasi test di phishing interno dovrebbe essere autorizzato formalmente e condotto in modo responsabile per evitare danni. Inoltre, la collaborazione con forze dell’ordine e provider di servizi può essere necessaria in caso di attacchi su larga scala.

Consigli pratici e risorse per la formazione

- Creare procedure chiare per verificare richieste finanziarie via telefono o meeting face‑to‑face.

- Simulare scenari realistici nelle esercitazioni (senza creare danni).

- Fornire cheat‑sheet con indicatori di phishing e passaggi da fare in caso di sospetto.

- Instaurare una cultura in cui segnalare un possibile errore non è punito ma apprezzato.

Conclusione

Il phishing rimane una delle minacce più diffuse perché combina tecniche tecnologiche con manipolazione psicologica. La prevenzione efficace richiede un approccio multilivello: formazione continua delle persone, strumenti tecnici adeguati, policy aziendali robuste e procedure di risposta ben definite. Informarsi, mantenere aggiornati strumenti e sistemi, e favorire una cultura della sicurezza sono i passi chiave per ridurre il rischio.