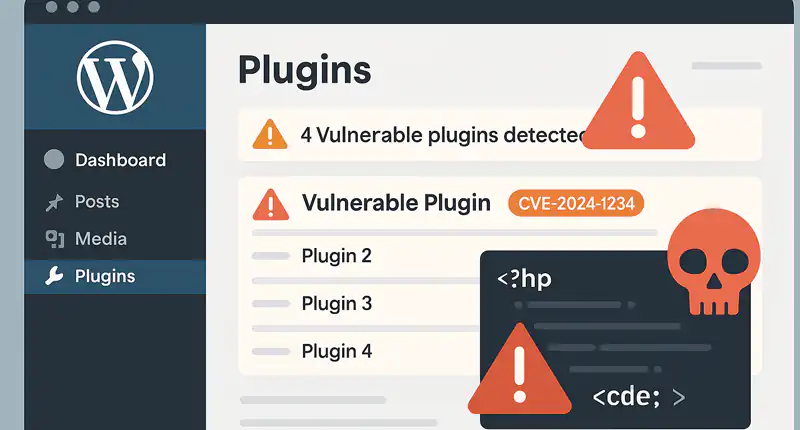

Nel primo trimestre del 2025, i cybercriminali hanno intensificato gli attacchi contro alcune delle più gravi vulnerabilità di plugin e temi WordPress. Secondo un nuovo rapporto pubblicato da Patchstack, ben quattro falle critiche – tutte identificate e corrette nel 2024 – continuano a rappresentare un serio rischio per migliaia di siti che non hanno ancora applicato le patch di sicurezza.

Queste vulnerabilità, se non risolte, possono consentire esecuzione di codice arbitrario, accesso non autorizzato e furto di dati sensibili. Due di esse risultano già attivamente sfruttate in ambienti reali.

Le vulnerabilità WordPress più prese di mira dagli hacker nel 2025

Ecco nel dettaglio le quattro falle che hanno ricevuto il maggior numero di tentativi di sfruttamento nei primi tre mesi del 2025:

- Miglior plugin SEO per WordPress nel 2025

- Backup automatico WordPress gratis: guida completa (plugin, strategie e best practice)

- Migliori Temi WordPress Gratis per Blog: Veloce e SEO-Friendly

1. CVE-2024-27956 – SQL Injection nel plugin “Automatic”

- Gravità: Critica (CVSS 9.9)

- Installazioni attive: Oltre 40.000

- Tipo di attacco: SQL Injection non autenticata

- Dettagli: La vulnerabilità consentiva l’esecuzione di comandi SQL tramite il parametro

authnella funzione di esportazione CSV. - Stato: Patch disponibile nella versione 3.92.1

- Impatto: Patchstack ha bloccato oltre 6.500 attacchi nel solo 2025.

2. CVE-2024-4345 – Upload arbitrario in Startklar Elementor Addons

- Gravità: Critica (CVSS 10.0)

- Installazioni attive: Oltre 5.000

- Tipo di attacco: Upload di file non autenticato

- Dettagli: La mancata validazione del tipo di file ha permesso agli aggressori di caricare file eseguibili e ottenere il pieno controllo del sito.

- Stato: Patch correttiva rilasciata nella versione 1.7.14

- Impatto: Migliaia di tentativi bloccati da Patchstack.

3. CVE-2024-25600 – RCE nel tema Bricks

- Gravità: Critica (CVSS 10.0)

- Installazioni attive: Oltre 30.000

- Tipo di attacco: Esecuzione di codice remoto (RCE)

- Dettagli: La rotta REST

bricks/v1/render_elementrisultava vulnerabile a causa di controlli di autorizzazione insufficienti e un nonce esposto. - Stato: Corretto nella versione 1.9.6.1

- Impatto: Centinaia di tentativi bloccati da Patchstack e Wordfence.

4. CVE-2024-8353 – Object Injection nel plugin GiveWP

- Gravità: Critica (CVSS 10.0)

- Installazioni attive: Oltre 100.000

- Tipo di attacco: Iniezione di oggetti PHP tramite deserializzazione non sicura

- Dettagli: L’exploit utilizzava parametri legati alle donazioni (

give_,card_) per prendere il controllo del sito. - Stato: Corretto nella versione 3.16.2

- Impatto: Centinaia di tentativi neutralizzati tramite pattern di filtro.

Sicurezza WordPress: cosa devono fare gli amministratori

Patchstack sottolinea che molti dei tentativi di attacco non vanno a buon fine, ma solo perché i siti colpiti sono protetti da firewall applicativi o sistemi di monitoraggio avanzato.

Tuttavia, non tutti i siti WordPress sono adeguatamente protetti, e le probabilità che gli hacker trovino bersagli vulnerabili restano alte.

Ecco cosa è fondamentale fare:

- Aggiornare tempestivamente plugin, temi e core WordPress

- Disattivare plugin e temi inutilizzati

- Utilizzare un Web Application Firewall (WAF)

- Monitorare regolarmente il sito con strumenti di sicurezza professionali

- Eseguire backup frequenti per garantire un rapido ripristino in caso di compromissione